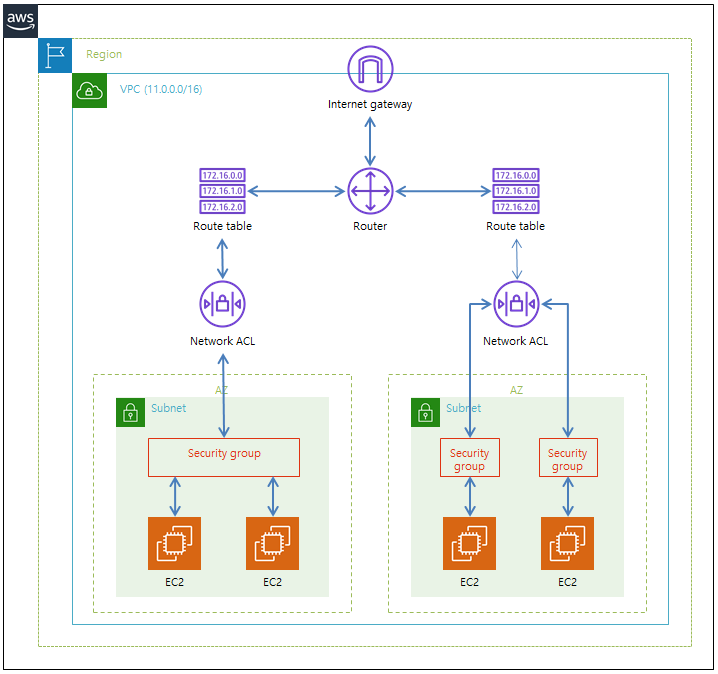

NACL (Network Access Control Lists)

- Subnet 단위로 적용되며 하나의 Subnet 에는 하나의 NACL 만 적용 가능하다

- 블랙 리스트 기반의 거부 규칙을 정한다 (All Allow이 기본), 특정 Allow 적용도 가능함

- NACL은 여러개의 Subnet에 적용이 가능하다

- Subnet 내에 있는 모든 인스턴스에 적용된다

- 하나의 VPC에 NACL은 200개 까지 설정 가능하다

- 1개의 NACL에는 인바운드/아웃바운드 각각 20개 까지 등록이 가능하다

- 규칙 번호가 낮은것부터 적용된다

- Stateless 성질로 응답하는 트래픽(아웃바운드)에 대한 필터링을 설정해야 한다

SG (Security Group)

- 인스턴스 단위로 적용되며 하나의 인스턴스에는 여러개의 SG를 적용할 수 있다

- 화이트 리스트 기반의 허용 규칙을 정한다 (All Deny가 기본)

- 1개의 VPC에 SG는 최대 2500개 까지 설정 가능하다

- 1개의 SG에는 인바운드/아웃바운드 각각 60개 까지 등록이 가능하다

- Stateful 성질로 응답하는 트래픽 제어를 하지 않는다

- 네트워크 인터페이스당 보안 그룹의 할당량을 곱한 값이 1,000을 초과하면 안 된다

정리

즉, NACL은 네트워크 방화벽이고 SG는 인스턴스 방화벽이다.

같은 서브넷 끼리 통신할 때는 SG정책을 통하여 통신한다.

서로 다른 서브넷 끼리 통신할 때는 NACL을 통한 후 SG 정책을 통해 통신한다.

서브넷에 속한 인스턴스에게 공통적으로 차단할 트래픽은 NACL에 적용하고, 인스턴스 개별 접근 제어는 SG를 활용하는 것을 추천한다

'Cloud > AWS' 카테고리의 다른 글

| AWS 제어 정책 - SCP vs RCP (0) | 2025.05.20 |

|---|---|

| EKS 비용 및 버전 수명주기 (0) | 2025.02.21 |

| Amazon Bedrock 서울 리전 출시 (0) | 2024.10.15 |

| AWS - Database Data 이관/전송하기 (DMS) (0) | 2024.06.25 |

| Amazon Aurora MySQL version 3 Upgrade (0) | 2024.03.14 |